L’innovazione informatica e la trasformazione digitale si stanno muovendo a velocità sempre maggiori. Con il passaggio a software e risorse basati su cloud, applicazioni SaaS (software-as-a-service) e la necessità di lavorare a distanza, le aziende stanno cambiando il modo in cui affrontano la gestione del rischio e la sicurezza delle proprie risorse digitali.

Queste nuove tecnologie hanno ampliato le superfici di attacco della maggior parte delle organizzazioni, rendendo più complessa e difficile per le aziende gestire i processi di sicurezza IT e prepararsi ai crescenti attacchi informatici.

Per rafforzare il proprio quadro di sicurezza informatica, le aziende e le organizzazioni devono fare affidamento su metodi affidabili di gestione delle risorse IT come la gestione della superficie di attacco (ASM), inclusa la gestione delle vulnerabilità.

Qualsiasi risorsa, basata su cloud o meno, rappresenta un potenziale punto di ingresso per un attacco informatico.

È fondamentale comprendere appieno come funzionano la gestione della superficie di attacco e la gestione delle vulnerabilità per garantire che siano implementate in modo efficace nella tua organizzazione.

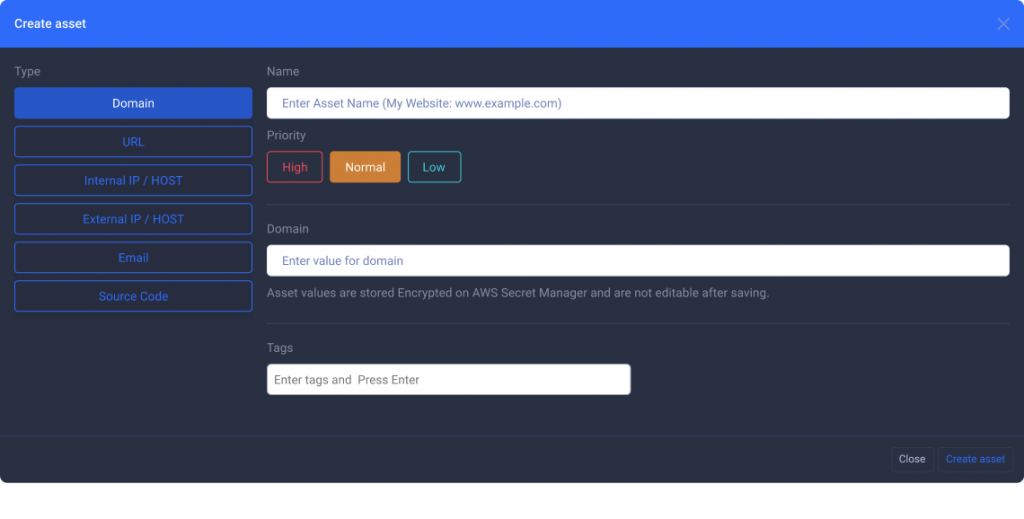

ResilientX è in grado di fornire una piattaforma di Unified Exposure Management, ovvero una piattaforma che unifica la parte di Attack Surface Management con la parte dei test di sicurezza.

Che cos'è l' ASM (Attack Surface Management)

Nella sicurezza informatica, il termine “superficie di attacco” (nota anche come “superficie di attacco esterna” o “superficie di attacco digitale”) è la somma di tutti i vettori di attacco che potrebbero essere sfruttati come punti di ingresso in un attacco informatico.

Esistono diverse categorie di risorse esterne all’interno della superficie di attacco.

I tipi comuni di risorse includono:

- Le risorse conosciute includono siti Web aziendali, server attuali, dispositivi IoT, risorse hardware in loco e tutte le dipendenze in esecuzione su di essi.

Risorse sconosciute, come Shadow IT o infrastrutture IT orfane che sono state accantonate per lo sviluppo o dimenticate dal team di sicurezza.

Risorse cloud come server cloud, applicazioni SaaS e database ospitati sul cloud.

Poiché è possibile accedere a queste risorse tramite Internet, sono esterne alla protezione di un firewall e di altri metodi di protezione degli endpoint.

Identificare le tue risorse è un obiettivo primario di qualsiasi programma di sicurezza, quindi i team di sicurezza devono avere il punto di vista di un hacker quando gestiscono la superficie di attacco.

Il beneficio dell’ASM

Gestire manualmente la superficie di attacco può essere noioso.

L’ ASM automatizzato utilizza una varietà di strumenti e processi software per il monitoraggio in tempo reale dell’infrastruttura vulnerabile di una rete.

La gestione della superficie di attacco si avvicina alla gestione delle vulnerabilità dal punto di vista dell’attaccante informatico, praticando un approccio molto olistico alla sicurezza informatica.

Ciò garantisce a un’organizzazione una migliore visibilità strategica, o “un quadro generale”, delle potenziali vulnerabilità, dei vettori di attacco e dei rischi per la sicurezza informatica delle proprie superfici. Inoltre,

ASM vigila anche sulla “superficie di attacco umano”, ad esempio sulla presenza di truffe di phishing.

Ancora più importante, l’ASM aiuta con una migliore definizione delle priorità dei rischi, riducendo l’esposizione che può essere sfruttata dagli autori delle minacce ed esponendo e mitigando eventuali rischi di sicurezza informatica delle risorse digitali di un’azienda, noti o sconosciuti.

Chi ne trae beneficio?

Qualsiasi organizzazione che si occupa di dati sensibili dovrebbe monitorare e gestire con attenzione la propria superficie di attacco. Gli standard di sicurezza dei dati sono imposti dalle leggi sulla privacy e sulla protezione, come GDPR,CCPA, etc.

Le organizzazioni che subiscono violazioni dei dati si trovano ad affrontare la non conformità con questi requisiti legali. Poco dopo seguono dure sanzioni finanziarie e danni alla reputazione.

Le piccole imprese e le grandi organizzazioni multinazionali di tutti i settori che sfruttano i fornitori di servizi possono trarre vantaggio dal software di gestione delle superfici di attacco. Una correzione rapida è essenziale nei settori con grandi quantità di dati riservati.

Questi tipi di dati potrebbero includere informazioni di identificazione personale, segreti commerciali, proprietà intellettuale o altre informazioni riservate.

Facciamo degli esempi:

- Il settore sanitario gestisce le informazioni sanitarie protette. Questi dati sono molto apprezzati nel dark web, dove i criminali informatici li acquistano per commettere furti di identità e frodi assicurative. Le funzionalità di scansione delle vulnerabilità degli strumenti di gestione delle superfici di attacco potrebbero rilevare rischi che minacciano la sicurezza delle informazioni sanitarie.

Gli istituti finanziari devono proteggere le informazioni sensibili, come numeri di carta di credito e dettagli del conto bancario. Anche i dati finanziari sono molto redditizi nel caso della criminalità informatica. I criminali informatici scansionano costantemente le entità finanziarie alla ricerca di potenziali vulnerabilità da sfruttare.

Perché scegliere Armura e ResilientX

Armura è l’unico distributore di ResilientX in Italia e questo ci porta a impegnarci e aiutare i nostri partner a fornirgli il massimo supporto.Quando si tratta di scegliere la soluzione giusta, i tuoi clienti devono prenderere in considerazione vari aspetti.

Per tale motivo abbiamo riunito un team di esperti in grado di fornire consulenza, supportare il cliente nelle demo e nelle POC e formare i partner affinche possano offrire un servizio eccellente verso i propri clienti.